握手包

指的是采用WPA加密方式的无线AP与无线客户端进行连接前的认证信息包。

- 中文名称 握手包

- 定义 指的是采用WPA加密方式的无线AP与无线客户端进行连接前的认证信息包

抓取

1、当一个无线客户端与一个无线AP连接时,先发出连接认证请求(握手申请:你好!)

2、无线AP收到请求以后,将一段随机信息发送给无线客户端(你是?)

3、无线客户端将接收到的这段随机信息进行加密之后再发送给无线AP (这是我的名片)

4、无线AP检查加密的结果是否正确,如果正确则同意连接 (哦~ 原来是自己人呀!)

通常我们说的抓"握手包",是指在无线AP与它的一个合法客户端在进行认证时,捕获"信息原文"和加密后的"密文"。----来自网络解释

抓取方法

握手包的抓取需要在用户正在拨号时才行。

一般的方法是,在抓包的同时,用deauth攻击,让已经登录的用户断线,然后用户再次登录时就可以抓握手包了。

不要一直攻击,否则合法用户连不上。当pwr显示的合法客户端的数值变为0时,表示他已经掉线了。

这个过程需要多进行几次,得亲自盯着,靠全自动软件是不行的。

sudo ifconfig wlan0

sudo airmon-ng start wlan0

sudo airodump-ng -w test mon0 -c 13

在抓包的同时进行注入攻击

sudo aireplay-ng -0 10 -a "bssid" mon0

抓到握手包后,在airodump显示屏幕的右上角回有显示的,然后可以关闭无线网卡了,在本地用aircrack-ng,挂上字典,进行wpa-psk的破解。

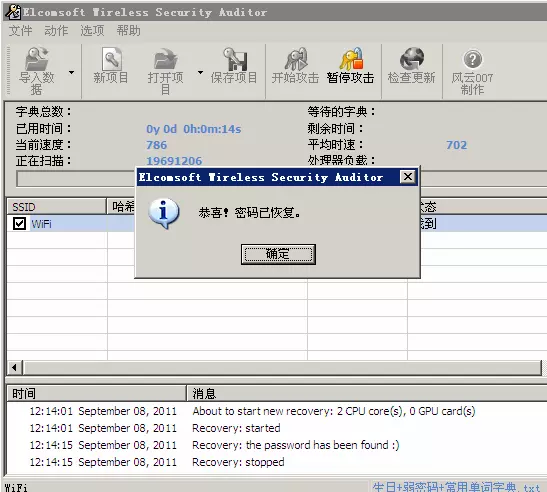

如何获得WPA握手包&EWSA破解WPA密码教程[zz]

获得WPAWPA2 握手包的方法有很多,下面介绍通过aircrack-ng工具包来载获握手数据包。

1、下载aircrack-ng工具包。

2、终端里输入 sudo airmon-ng start wlan0 启动数据监控模式。

3、终端里输入 sudo airodump -w wpa mon0 ( 此时监控端口应该为 mon0 ,DATA保存到以wpa命名的文件中了)。

这时大家就可以看到要抓包的AP DATA为0 4、依次:网络连接图标->点鼠标左键->鼠标移到要抓取握手数据包的AP上面点左键->。

5、这时AP会提示你填入密码,随便填几个数字或字母进去(注:但必需是八位,如:AAAAAAAA OR 88888888),然后点击连接。

6、现在可以看到网络连接正在尝试连接无线AP,回头看下步骤3的终端,DATA已经变为4个了。

7、再打开一个新的终端,输入 sudo aircrack-ng wpa*.cap 会看到里面有一个握手包了。