由于无线网路使用的是开放性媒介採用公共电磁波作为载体来传输数据信号,通信双方没有线缆连线。如果传输链路未採取适当的加密保护,数据传输的风险就会大大增加。因此在WLAN中无线安全显得尤为重要。

基本介绍

- 中文名:无线网安全技术

概述

为了增强无线网路安全性,至少需要提供认证和加密两个安全机制。

认证机制:认证机制用来对用户的身份进行验证,限定特定的用户(授权的用户)可以使用网路资源。

加密机制:加密机制用来对无线链路的数据进行加密,保证无线网路数据只被所期望的用户接收和理解。

常用安全技术

链路认证技术

链路认证即WLAN链路关联身份验证,是一种低级的身份验证机制。在STA同AP进行关联时发生,该行为早于接入认证。任何一个STA试图连线网路前,都必须进行链路身份验证进行身份确认。可以把链路身份验证看作是STA连线到网路时的握手过程的起点,是网路连线过程中的第一步。常用的链路认证方案包括开放系统身份认证和共享密钥身份认证。

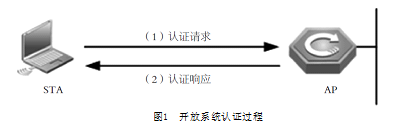

开放系统身份认证允许任何用户接入到无线网路中来。从这个意义上来说,实际上并没有提供对数据的保护,即不认证。也就是说,如果认证类型设定为开放系统认证,则所有请求认证的STA都会通过认证。如图1所示,开放系统认证分为以下两个步骤。

第一步,STA请求认证。STA发出认证请求,请求中包含STA的ID(通常为 MAC 地址)。

第二步,AP返回认证结果。AP发出认证回响,回响报文中包含表明认证是成功还是失败的讯息。如果认证结果为成功,那幺STA和AP 就通过双向认证。

图1

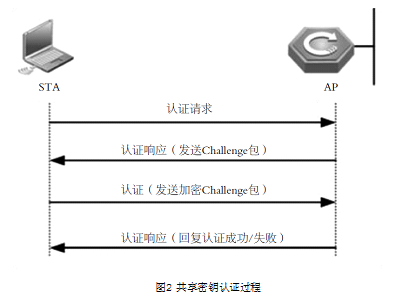

图1共享密钥认证是除开放系统认证以外的另外一种认证机制。共享密钥认证需要STA和AP配置相同的共享密钥。共享密钥认证如图2所示,具体过程如下。

第一步,STA先向AP传送认证请求;

第二步,AP会随机产生一个Challenge包(即一个字元串)传送给STA;

第三步,STA会将接收到字元串拷贝到新的讯息中,用密钥加密后再传送给AP;

第四步,AP接收到该讯息后,用密钥将该讯息解密,然后对解密后的字元串和最初给STA的字元串进行比较。如果相同,则说明STA拥有无线设备端相同的共享密钥,即通过了共享密钥认证;否则共享密钥认证失败。

图2

图2图2 共享密钥认证过程

接入认证技术

接入认证是一种增强WLAN安全性的解决方案。当STA同AP关联后,是否可以使用AP的无线接入服务要取决于接入认证的结果。如果认证通过,则AP为STA打开网路连线连线埠,否则不允许用户连线网路。常用的接入认证方案有预共享密钥(Pre-shared key,PSK)接入认证和基于802.1X的接入认证方案。

PSK接入认证是以预先设定好的静态密钥进行身份验证。该认证方式需要在无线用户端和无线接入设备端配置相同的预共享密钥。如果密钥相同,PSK 接入认证成功;如果密钥不同,PSK 接入认证失败。

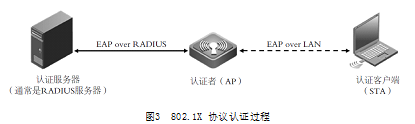

IEEE 802.1X协定是一种基于连线埠的网路接入控制协定。基于802.1X的接入认证可以在WLAN接入设备的连线埠这一级对所接入的用户设备进行认证和控制。连线在接口上的用户设备如果能通过认证,就可以访问WLAN中的资源;如果不能通过认证,则无法访问WLAN中的资源。一个具有802.1x认证功能的无线网路系统必须具备客户端、认证者和认证伺服器三个要素才能够完成基于连线埠的访问控制的用户认证和授权。

认证客户端一般安装在用户的工作站上,当用户有上网需求时,激活客户端程式,输入必要的用户名和口令,客户端程式将会送出连线请求。认证者在无线网路中就是无线接入点AP或者具有无线接入点AP功能的通信设备。其主要作用是完成用户认证信息的上传、下达工作,并根据认证的结果打开或关闭连线埠。认证伺服器,通过检验客户端传送来的身份标识(用户名和口令)来判别用户是否有权使用网路系统提供的服务,并根据认证结果向认证系统发出打开或保持网路连线埠关闭的状态。

三者之间利用以下两种EAP方式传输:在客户端和认证者AP之间的链路上运行EAP over LAN协定;认证者AP和认证伺服器之间的同样运行EAP,但该协定被封装到高层协定中。对于该连线过程,IEEE并没有定义具体的协定,但通常用EAP over RADIUS协定进行通信。

图3

图3如图3所示,802.1X使用EAP完成认证,但EAP本身不是一个认证机制,而是一个通用架构用来传输实际的认证协定。EAP的好处就是当一个新的认证协定发展出来的时候,基础的EAP机制不需要随着改变。目前有超过20种不同的EAP协定,而各种不同形态间的差异在于认证机制与密钥管理的不同。其中比较有名的EAP协定包括:最基本的EAP-MD5;需要公钥基础设施PKI(Public Key Infrastructure)的EAP-TTLS、PEAP、EAP-TLS与EAP-LEAP;基于SIM卡的EAP-AKA与EAP-SIM:基于密码的EAP-SRP和EAP-SPEKE;基于预共享密钥PSK(Pre Shared Key)的EAP-SKE、EAP PSK与EAP-FAST。

无线加密技术

相对于有线网路,无线网路存在着更大的数据安全隐患。在一个区域内的所有WLAN设备共享一个传输媒介,任何一个设备可以接收到其他所有设备的数据,这个特性直接威胁到WLAN 接入数据的安全。WLAN中常用的三种加密方案包括:有线等效加密(WEP)、暂时密钥集成协定(TKIP)和高级加密标準 AES-CCMP。WEP加密採用RC4加密算法,密钥的长度一般有64位和128位两种。其中有24Bit的IV(Initialization Vector,初始化向量)是由系统产生,因此需要在AP和STA上配置的共享密钥就只有40位或104位。在实际中,已经广泛使用

104位密钥的WEP来代替40位密钥的WEP,104位密钥的WEP称为WEP-104。

虽然WEP104在一定程度上提高了WEP加密的安全性,但是受到RC4加密算法以及静态配置密钥的限制,WEP加密还是存在比较大的安全隐患,无法保证数据的机密性、完整性和对接入用户实现身份认证。TKIP(Temporal Key Integrity Protocol,暂时密钥集成协定)为增强WEP加密机制而设计的过渡方案。它也和WEP加密机制一样使用的是RC4算法,但是相比WEP加密机制,TKIP加密机制可以为WLAN服务提供更加安全的保护,主要体现在以下几点:静态WEP的密钥为手工配置,且一个服务区内的所有用户都共享同一把密钥,而TKIP的密钥为动态协商生成,每个传输的数据包都有一个与众不同的密钥;TKIP将密钥的长度由WEP的40位加长到128位,初始化向量IV的长度由24位加长到48位,提高了WEP加密的安全性;TKIP支持MIC认证(Message Integrity Check,信息完整性校验)和防止重放攻击功能。

AES-CCMP(Counter mode with CBC-MAC Protocol,计数器模式搭配CBCMAC协定)是目前为止WLAN中最高级的无线安全协定。CCMP使用128位AES(Advanced Encryption Standard,高级加密标準)加密算法实现机密性,使用CBC-MAC(区块密码锁链-信息真实性检查码协定)来保证数据的完整性和认证。