随着数据大集中、云计算等IT业的变革,网路承担的责任越来越大,有时甚至网速慢也会是大事;同时,网路设备也不再是简单的路由和交换,它们同时还需要兼任访问控制、安全检测等更多更複杂的任务;网路配置本身项目多、相互之间交叉关联。数据集中后,各地市级机构的首要任务就是保障网路的稳定、安全运行,而设备的配置是完成这些工作的基础和核心,80%的网路故障与配置的漏洞和变更有关;在有计画的网路变更中,有60%的网路故障因网路配置的缺陷引起。

基本介绍

- 中文名:网路配置管家

- 用于:交换机、路由器

- 提供:配置备份、恢复和配置原档案

- 背景:数据大集中、云计算等IT业的变革

产生背景

随着数据大集中、云计算等IT业的变革,网路承担的责任越来越大,有时甚至网速慢也会是大事;同时,网路设备也不再是简单的路由和交换,它们同时还需要兼任访问控制、安全检测等更多更複杂的任务;网路配置本身项目多、相互之间交叉关联。数据集中后,各地市级机构的首要任务就是保障网路的稳定、安全运行,而设备的配置是完成这些工作的基础和核心,80%的网路故障与配置的漏洞和变更有关;在有计画的网路变更中,有60%的网路故障因网路配置的缺陷引起。

现有网路管理系统虽然能够提供配置备份、恢复和配置原档案的差异比对等功能,在发生问题之后可以通过配置恢复或人工分析配置差异来对问题进行诊断,但无法掌握配置本身存在的问题和隐患。一方面通过配置回滚虽然可暂时恢复网路运行,但仍然可能带病运行;另一方面,网路设备配置日趋複杂,增加了如访问控制等新的配置项,加上配置档案本身没有反映大量默认配置,导致配置原档案的比对分析耗时、耗力,效果有限。网路配置管家通过对网路配置漏洞和缺陷进行深度检测,评估问题的风险和影响,提出解决建议和方法,与传统网管系统“事后管理”的特点相比,能够实现网路运行的事前管理,消除隐患,避免出现问题。实际套用后,由于配置问题引起的网路性能和安全故障,可从90%降低到10%以下。

系统功能

赛诺朗基网路管家採用B/S架构,支持多个厂商的设备,用于交换机、路由器、防火墙等网路设备的状态监控、网路配置、变更管理及合规管理等相关工作。

通过使用该方案,各地市级机构可及时掌握网路运行状态,实现日常管理工作自动化,减少重複工作和人为失误。建立网路配置的专业安全检测机制,消除网路运行的故障和安全隐患。建立事前管理机制,预防问题的出现和扩散,实现涵盖“事前、事中和事后”的全过程管理;当出现问题和故障时,可以快速恢复正常运行,快速评估对业务的影响、进行问题定位,还可以实现自动化、规範化的设备文档和报表等。

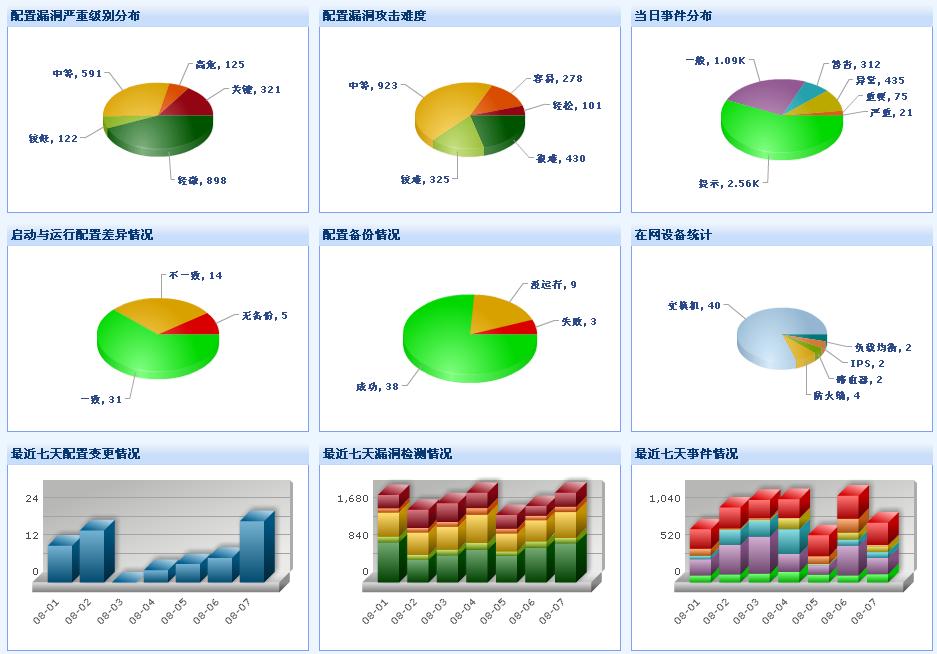

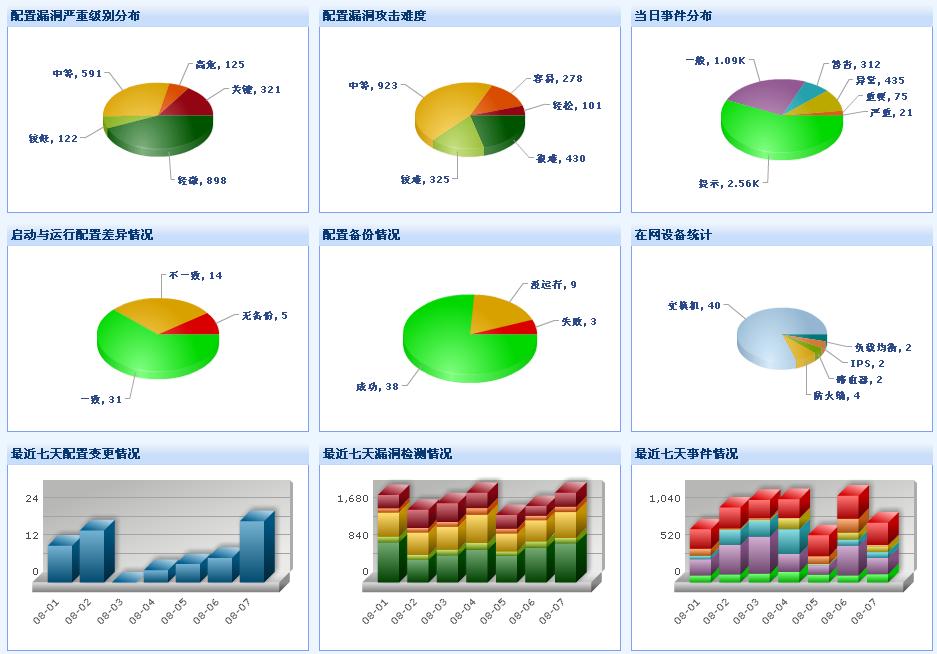

2.1 网路配置的现状和变化总览

一目了然地获得所有设备配置的现状,包括运行配置与启动配置、标準配置的差异情况,配置备份的操作和结果,配置的安全和漏洞检测结果以及设备配置变更情况等。并可进一步比对不同版本配置的具体差异。

总览图包括以下九个方面的信息:

1. 配置漏洞严重级别分布

反映了当前全网设备配置中漏洞按严重级别的分布和数量,可了解全网设备配置整体的安全情况,及时採取措施。

2. 配置漏洞攻击难度

反映了当前全网设备配置中漏洞按攻击难度的分布和数量,可了解全网设备配置漏洞需要修补的急迫性。

3. 当日事件分布

反映了当日各设备事件的数量和按严重级别分布情况,可了解总体运行的状态。当发现事件数量多、严重级别高时,可以使用事件搜寻和分析进行定位。

4. 启动与运行配置差异情况

反映了当前全网设备配置中运行配置与启动配置有差异的情况,便于及时核查和採取同步措施。

5. 配置备份情况

反映了当前全网设备配置的备份操作结果,及时发现备份失败或未运行备份的设备,避免出现问题时无法恢复。

6. 在网设备统计

反映了当前全网设备按分组的数量和分布情况。

7. 最近七天配置变更情况

反映最近七天全网设备配置发生变更按天发生的次数,便于掌握配置变化的趋势和规律。

8. 最近七天漏洞检测情况

反映最近七天全网设备配置漏洞检测结果按天统计的各严重级别数量,可掌握配置漏洞的变化趋势和修补措施的有效性。

9. 最近七天事件情况

反映最近七天全网设备发生的各类事件按天统计的各严重级别数量,可掌握全网设备运行状态的变化趋势。

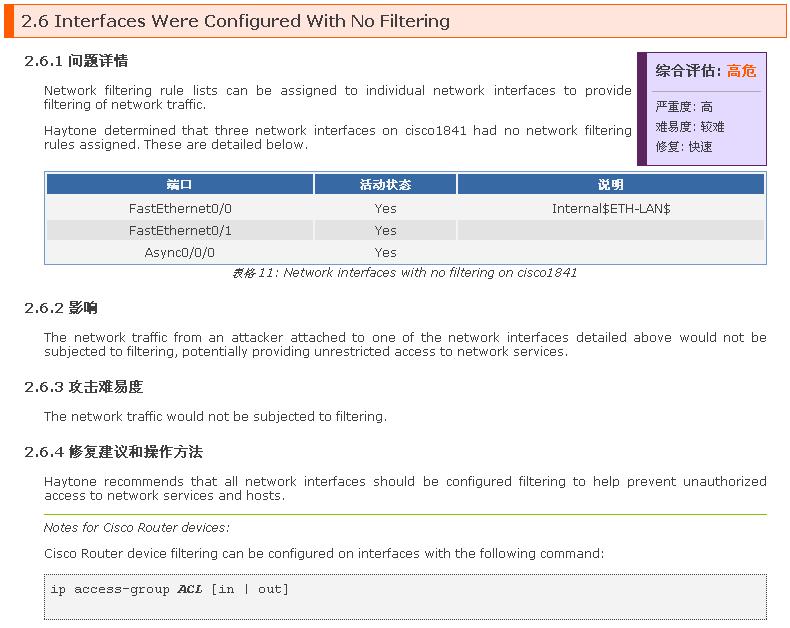

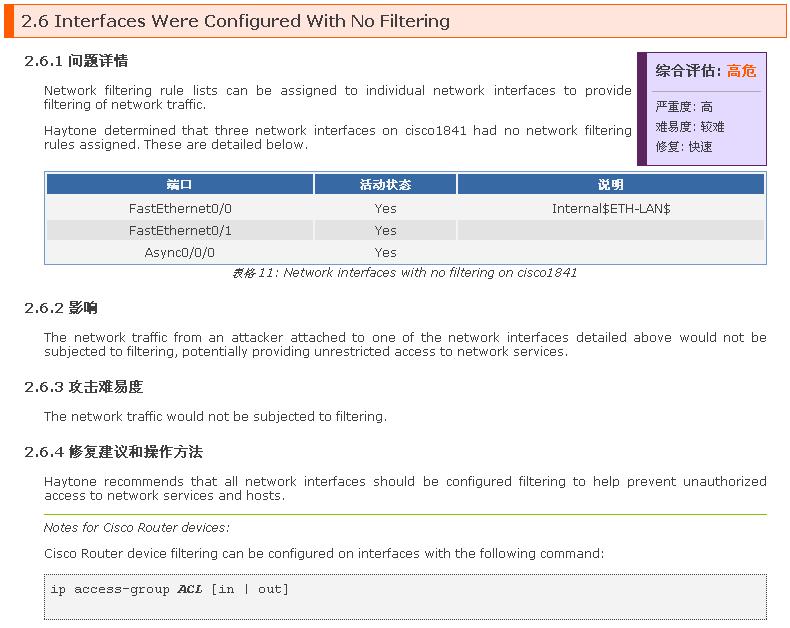

2.2 配置漏洞和缺陷专业检测

提供配置安全漏洞检查及配置风险和冲突的智慧型识别,不仅针对单个配置选项进行分析,还能处理各配置项之间複杂互相关联、影响的关係,自动完成分析和检测,找出潜在的安全风险和漏洞。提供风险的评价、被攻击的难易程度等。漏洞配置检测将在设备配置备份成功后自动运行,并对设备配置的各个方面进行全面、深入的检测。

针对每一个配置漏洞,将提供以下几个方面的信息:

1. 漏洞名称和用颜色标识的漏洞级别,这个颜色标识与总览图中的严重级别一致。

2. 漏洞综合评估(CVSS2)、严重程度、攻击难易度和修复难度等指标。3. 问题详情的说明和具体涉及的配置项或连线埠等信息。

4. 该漏洞可能造成的影响和后果。

5. 攻击难易度和可能採用的方法。

6. 修复建议,即如何进行修复工作的思路、方法。

7. 修复命令,针对具体厂商和设备型号给出修复的命令参考,避免翻找命令手册造成的费时费力和疏漏。

2.3 自动化批量操作

实现设备配置的备份、更新、补丁等自动化批量操作并记录相关操作过程和结果,便于后续的搜寻和审计。用户可以针对每台设备设定不同的自动备份策略,包括按次或按周期重複进行。可以设定按小时、天、周、月等不同周期,以及在什幺时间点进行等。

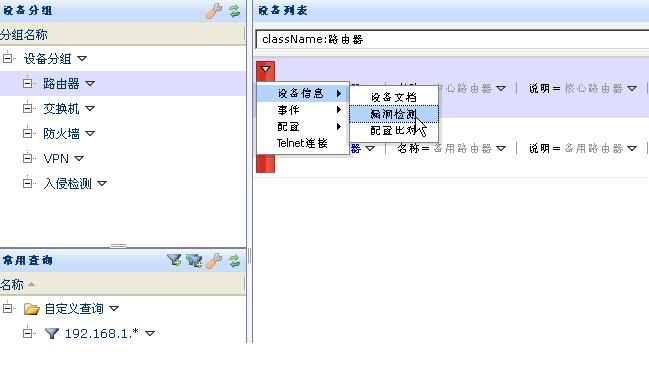

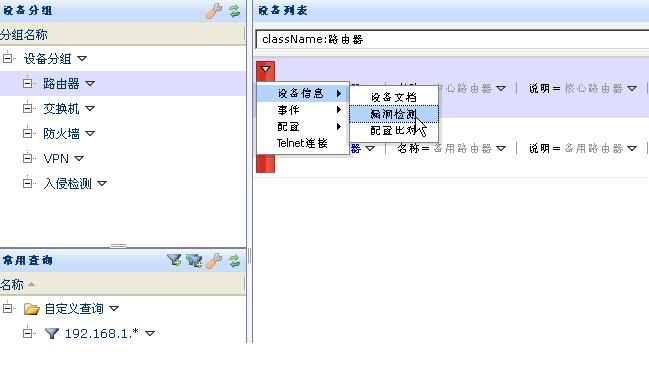

对设备分组进行即席批量备份操作。

2.4 配置、设备、事件集中和搜寻

实现各种品牌、种类和型号设备信息、配置内容和实时事件的集中管理,再也不用逐台登录查看。可以像使用搜寻引擎一样对这些信息进行方便、快捷的全文检索。

可使用关键字对设备运行过程中产生的syslog事件、备份事件、恢复事件、配置变化事件等进行搜寻。通过拖曳滑鼠进行快速时间过滤。

在搜寻结果中,可进一步查看事件和相关设备详情,对事件进行接办、已查看登记、更改事件级别等处置操作。事件可以在24小时后自动转入历史库进行归档处理。

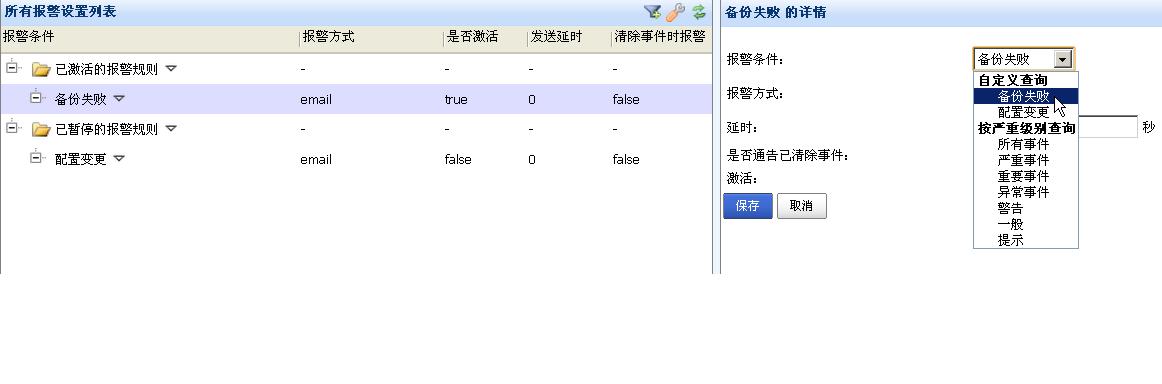

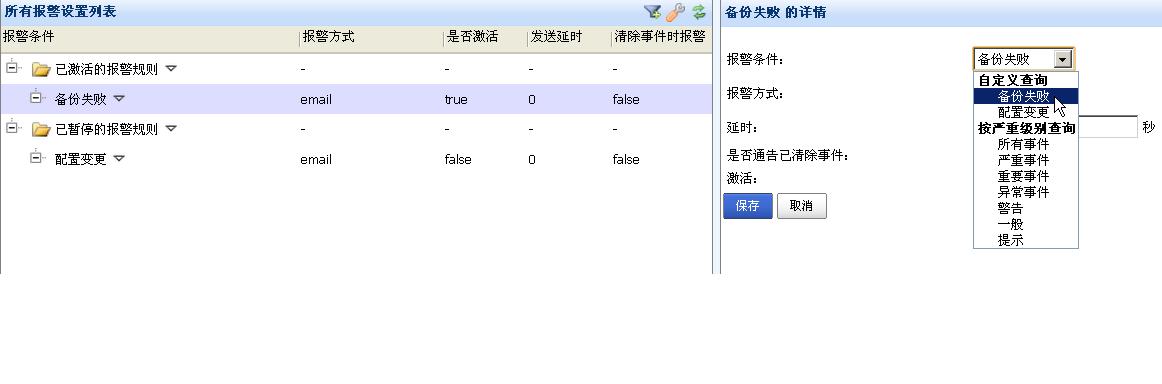

对所有关键字查询都可以进行保存,以方便以后快捷查看和作为报警条件使用。用户还可以自定义查询分组,进一步方便个性化管理。

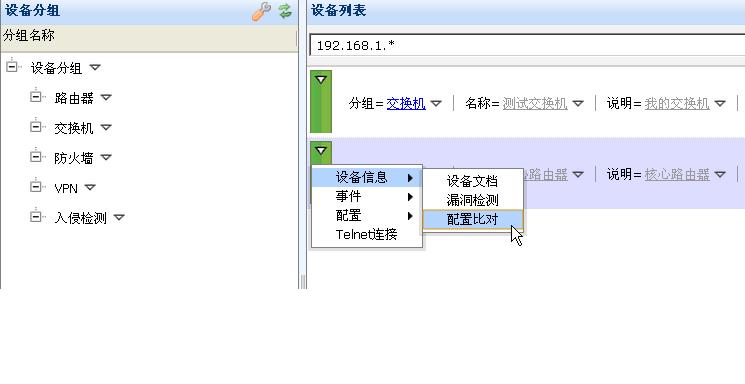

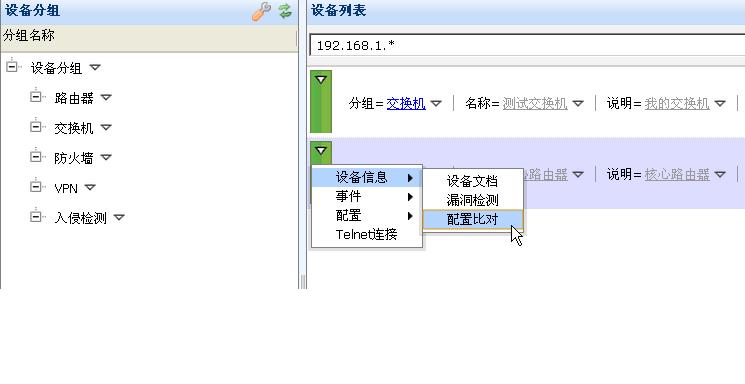

可以按关键字对设备进行搜寻,搜寻结果中以色标显示该设备的目前状态,即显示涉及该设备各类事件的最严重级别相同的颜色,方便及时发现问题。在查询结果中还可以对该设备进行各种操作,包括设备的标準文档、检测报告和不同版本的配置比对;

查看涉及该设备的事件列表以及相关的统计信息,如选定时间段内的严重级别分布情况、按时间顺序的线图、叠加柱状图等反映事件总量及其严重级别分布的趋势图等。

可以按关键字对设备的原始配置进行搜寻。该搜寻可包含所有设备以及各设备的所有配置版本。

在搜寻结果中,可以查看对应于该配置的标準文档、漏洞检测报告和原始配置档案。

在查看原始配置档案时,相应的搜寻关键字将突出显示,方便用户快速定位与该关键字相关的配置内容。

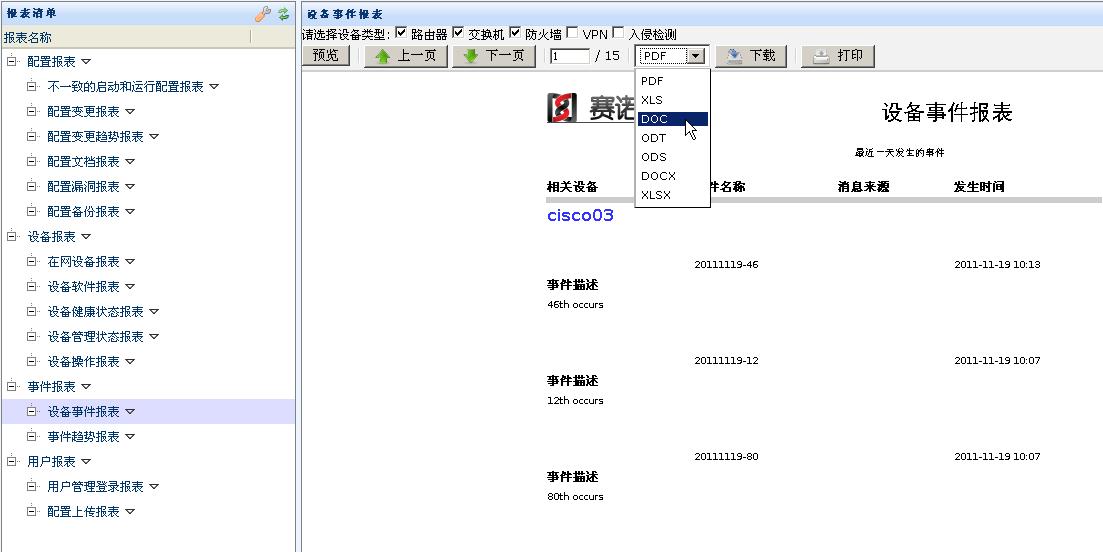

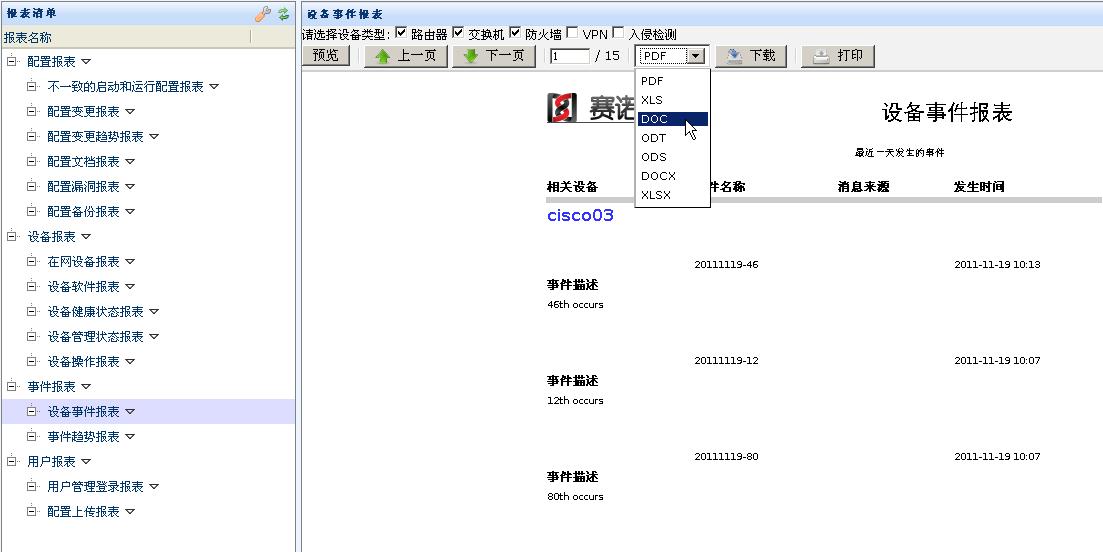

2.5 配置文档和报表

提供标準化设备配置文档,涵盖了设备配置12个方面的设定情况。同时还提供了网路设备清单、网路健康状态、配置变更、用户操作审计、配置漏洞监测等各类报表。支持HTML、PDF、WORD、EXCEL等输出格式。用户可在设备搜寻结果中查看正在运行的配置文档、在配置管理中查看设备配置所有版本的标準文档以及在报表中查看或列印标準文档。

标準化配置文档消除了不同品牌和型号设备配置所使用的不同形式和方法,方便了设备之间配置项的交叉参考和比对,而且还提供了所有默认配置项的具体信息,保证了设备配置信息的完整性。用户可随时选择需要的报表名称,定製报表包含的内容并在浏览器中进行预览。还可以选择多种格式下载或对预览内容直接列印。

2.6 实时报警

可针对网路配置变更、批量操作、日誌事件、配置检测等灵活设定各种报警条件并随时激活或禁用它们。可将不同报警通过不同的通道进行,比如对于比较关心的事件可以通过电信运营商提供的pushmail实时获取。

支持的网路协定和设备配置选项

3.1 网路地址

l IPv4 | l MAC | l AppleTalk | l NetBIOS |

l IPv6 | l Novell IPX | l DECnet | l |

3.2 无线网路

l WEP | l WPA | l WPA2 | l PSK |

3.3 身份验证

l Local | l RADIUS | l RSA | l NT |

l TACACS+ | l Kerberos | l SecureID | l Domain |

3.4.网路管理

l Console | l SSH | l TFTP | l SNMP |

l Telnet | l HTTP(S) | l FTP | l Finger |

l CDP | l LLDP |

3.5 路由协定

l BGP | l GLBP | l OSPF | l Static |

l EIGRP | l HSRP | l RIP | l VRRP |

3.6 网路层协定

l DTP | l VTP |

3.7列印

l IPP | l JetDirect | l LDP | l FTP |

3.8 系统日誌

l Buffer | l Syslog | l Console | l FortiLog |

l File | l WatchGuard | l Terminal | l ASDM |

l Memory | l eMail | l WebTrends |

3.9时间同步

l NTP | l SNTP |

3.10其它

l BOOTP | l VPN | l SSL | l Banners |

l Small Services | l IKE | l DNS | l DHCP |

l Filtering | l IDS | l IPS | l NAT |

l MOP | l ARP | l IPSec | l Encryption |

l PAT | l User Policies | l ICMP | l 其它设备专有 |

不同设备对上述协定的支持并不完全一样。本列表有部分简略,如路由协定RIP实际可支持多个版本和多个网路协定,如同时支持IPv4和IPv6。

配置安全和漏洞检查类别

4.1 软体版本

网路设备的软体版本可能因太过时而可能包含某些已知的漏洞。攻击者可能利用这些漏洞获取设备的访问许可权。

4.2身份验证密码

确保设备无法通过默认或基于字典的密码获取访问许可权。现实中大量攻击都是利用这些漏洞。

4.3身份验证服务

确保远程和本地的身份验证服务得到安全的设定。这里的缺陷可能导致攻击者获取设备访问权。

4.4管理服务

管理服务对于任何网路设备的安全都是至关重要的。不好的配置将使攻击者有机会重新配置网路。

4.5VPN配置

VPN被广泛套用在分支机构和移动办公中。它的配置缺陷将导致外部攻击者进入区域网路。

4.6网路服务

目前很多网路设备都提供了基于web的管理和功能,这同时也给攻击者带来了便利。

4.7时间同步

準确的时间同步是认证服务、日誌和电子取证的关键和基础。

4.8名称解析服务

名称查询套用在多种网路服务中,相关的套用设定不妥将造成安全隐患。

4.9登录信息

登录时系统显示的信息常常在配置时被忽略。通常应包含对非法登录的法律警告提示,同时不能泄漏任何可能的敏感信息。

4.10防火墙策略

网路过滤对限制网路和服务的访问非常重要。糟糕的策略将使攻击者轻易进入内部系统。

4.11入侵检测系统

目前很多网路设备已包含了入侵检测功能。这些工具可检测潜在的攻击并报警,从而加强安全性。

4.12 入侵防御系统

与入侵检测相似,入侵防御可以防御正在进行的攻击,从而增加一层防护措施。

4.13路由协定

路由协定对于複杂的网路非常有用,可适应网路拓扑的变化并动态建立网路通讯的路由。但攻击者也可以利用这些协定中的漏洞改变网路通讯的路径。

4.14加密设定

加密可以防止敏感信息被窃取。这里的漏洞或缺陷可以使攻击者轻易解密抓取的通讯数据。

4.15日誌

记录系统事件不仅对故障诊断非常重要,而且也是检测和跟蹤攻击的有效手段。

4.16 无线

很多设备提供了无线接入能力。如果配置不慎,将使无线信号範围内的攻击者能够接入网路。

4.17列印服务

列印伺服器也是一个经常容易忽略的地方,但经常被攻击者用来存储数据或作为攻击其它伺服器的跳板。

4.18其它设备专有的设定

有些设备使用自己专有的配置项,其中一部分与安全有关,我们也会对这些专有的项目进行检查。

标準化的综合配置文档

5.1设备常规设定

包括设备名称,软体版本和其它设备专有的常规设定。

5.2网路服务设定

包括启用和禁用的网路服务一览表。

5.3 管理设定

包括管理服务的设定,如Telnet, SSH, HTTP 等。

5.4身份验证设定

包括授权用户帐号,远程登录身份验证服务及其它相关设定。

5.5网路接口设定

按接口类型分组,包括物理连线埠和VLAN设定。

5.6路由协定设定

包括静态和动态路由配置。

5.7登录信息设定

包括所有登录时和退出后显示的萤幕信息。

5.8SNMP设定

包括所有简单网管协定SNMP相关的设定。

5.9讯息和日誌设定

包括所有本地和远程运行日誌的设定。

5.10 日期和时间设定

包括详细的本地和远程日期、时间的设定。

5.11 网路过滤设定

包括设定网路过滤及相关服务、地址和对象分组的设定。

5.12 列印服务设

如果设备支持列印服务,这里将包括所有相关的设定选项。

设备支持列表

3COM 4200 Series Switches 3COM 4500 Series Switches 3COM 5500 Series Switches 3COM SuperStack 3 Firewalls 3COM TippingPoint IDS/IPS * | Alteon Switched Firewall (CP) | Bay Networks Accelar Switches |

Blue Coat ProxySG * | Brocade BigIron Switch Brocade FastIron Switch Brocade NetIron Switch Brocade ServerIron | Check Point IP Firewalls Check Point Firewall Management Check Point Power-1 Firewalls Check Point VPN-1 Firewalls |

Cisco ASR (IOS XR) * Cisco Aironet Wireless AP (IOS) Cisco Catalyst Switches (CatOS) Cisco Catalyst Switches (IOS) Cisco Catalyst Switches (NMP) Cisco CRS (IOS XR) * Cisco Content Services Switches Cisco Nexus Appliances * Cisco Routers (IOS) Cisco Routers (IOS XR) * Cisco Security Appliance (ASA) Cisco Security Appliance (FWSM) Cisco Security Appliance (PIX) | Crossbeam Firewalls | CyberGuard Firewalls (SecureOS 6) |

Extreme Alpine (ExtremeWare) Extreme Alpine (XOS)* Extreme BlackDiamond (XOS)* Extreme Summit (ExtremeWare) Extreme Summit (XOS)* | F5 BIG-IP | Fortinet Fortigate Firewalls |

Foundry Networks BigIron Switch Foundry Networks FastIron Switch Foundry Networks NetIron Switch Foundry Networks ServerIron | GTA Firewall Appliances | H3C 3600 Series Switches H3C 5500 Series Switches |

HP JetDirect Print Servers HP ProCurve Switches | Huawei Quidway Switches (3COM) | IBM Proventia G Series IBM Proventia M Series |

Juniper E Series Routers Juniper EX Series Switches Juniper ISG Firewalls Juniper J Series Routers Juniper M Series Routers Juniper MX Series Routers Juniper NetScreen Firewalls Juniper SRX Firewalls Juniper SSG Firewalls (JunOS) Juniper SSG Firewalls (ScreenOS) Juniper T Series Routers | McAfee Enterprise Firewall | NETGEAR ProSafe FVS Firewalls |

Nokia IP Firewalls (Check Point) | Nortel Contivity Routers Nortel Ethernet Routing 8k Switch Nortel Passport 8k Switches Nortel Switching Firewalls (CP) Nortel VPN Routers | Ruggedcom RuggedSwitch |

Secure Computing (SecureOS 6) Secure Computing (SecureOS 7) | SonicWALL Firewall (SonicOS) SonicWALL NSA (SonicOS Enhanced) SonicWALL Pro (SonicOS) SonicWALL Pro (SonicOS Enhanced) SonicWALL TZ (SonicOS) SonicWALL TZ (SonicOS Enhanced) | WatchGuard 2 Series Firewalls WatchGuard 5 Series Firewalls WatchGuard 8 Series Firewalls WatchGuard 1050 Firewalls WatchGuard 2050 Firewalls WatchGuard X Core (XTM) WatchGuard X Edge (SS) WatchGuard X Edge (XTM) WatchGuard X Peak (XTM) |

说明:由于很多设备厂商共用作业系统或配置规範,如果您的设备或型号不在上面的列表中,请联繫我们的技术支持部门获取帮助。

用户收益

网路配置管家集成了日常运行中配置、资产、监测、日誌等各方面的管理工作。尤其是网路配置漏洞和缺陷自动检测这一突破性的技术,使用户在更新设备的配置之前就能避免可能导致的问题,实现了以前需要专业人员手工花费很长时间才能完成的目标。用户实际套用后因配置问题引起的网路性能和安全故障,从90%降低到10%以下。

7.1 减少网路故障

通过自检测配置安全漏洞和缺陷,可以防患于未然,加强网路安全係数,提高网路的可用性。

7.2 快速恢复网路运行

当网路发生故障时,可以轻鬆回滚到先前已知良好的配置,快速恢复网路的正常运转。

7.3 及时、全面掌握网路现状和变化

提供易于使用、一目了然的丰富视图,为工作计画和处理决策提供坚实可靠的依据。

7.4 简化网路维护

消除不同品牌、种类设备的界面和命令差异,节约了培训、学习的花费和时间。支持大批量自动化操作,提高了维护工作效率、避免手工操作的失误。

7.5 部署快捷、使用简单、效果立现

无需複杂的前期调研,对现有网路系统无影响。日常使用如同浏览网站,无需複杂的培训,避免新增管理系统带来新的麻烦和额外的工作量。

技术优势

8.1 专业配置漏洞和缺陷检测分析技术

20年网路配置安全分析经验积累,从18个角度进行智慧型分析,涵盖网路七个层次的70多个技术规範。

8.2 基于国际标準的漏洞评价指标

内置行业标準的CVSS2安全和漏洞评价体系,可动态调整优先权。此外,还提供了基于业界最佳实践的优先权模版,快捷实现先进的管理水準。

8.3 支持多厂商设备

支持各种品牌、种类的网路设备并持续更新和升级。

8.4 配置、事件、设备全文搜寻

用户可以使用关键字和高级搜寻语法随需检索,同时还节省了资料库、中间件的投入,简化了系统本身使用和维护。

8.5 免资料库架构

无需使用关係型资料库,使并行处理海量日誌、事件、监测报警的数据再无瓶颈。其智慧型加速索引技术比关係型资料库架构提高30倍。

8.6 元栏位

可在原始日誌上附加信息,打破了日誌记录是信息最小单位的限制,使系统可以获取更多事件发生时的环境和上下文关係,是情境感知不可或缺的底层支撑技术。

8.7 在同一视图中展示多种设备

各类设备可以展示能体现其特点和主要参数的对应栏位,并可在栏位上直接打开选单进行查询和筛选,避免了不同种类的设备需要在多个视窗中才能查看和操作。

数据中心扩展功能

当地市级机构还有部分中间业务套用和综合前置等省级数据中心功能时,还可以通过以下扩展解决方案实现面向业务的全局化管理。

9.1 面向业务的IT服务管理

如何把IT服务监测与关键业务的运行状况、运行质量、服务水平联繫起来?在业务出现故障的情况下,进行故障的检测、排查以及业务的恢复,是各类业务系统所面临的重要问题。手工进行业务的监测和故障点的排查,费时费力,且需要耗费大量人力资源,效率低下,成本非常高,通过智慧型的系统平台来为业务的管理和维护提供支撑,帮助银行进行业务的开展、维护、故障处理等,让业务的管理简便化、可视化、工具化、批量化。通过把业务系统、关键流程与相关资源的关联分析和展示结合起来,可以準确把握信息资源运行状态和业务之间的联繫并以此为线索进行相关的管理和决策。

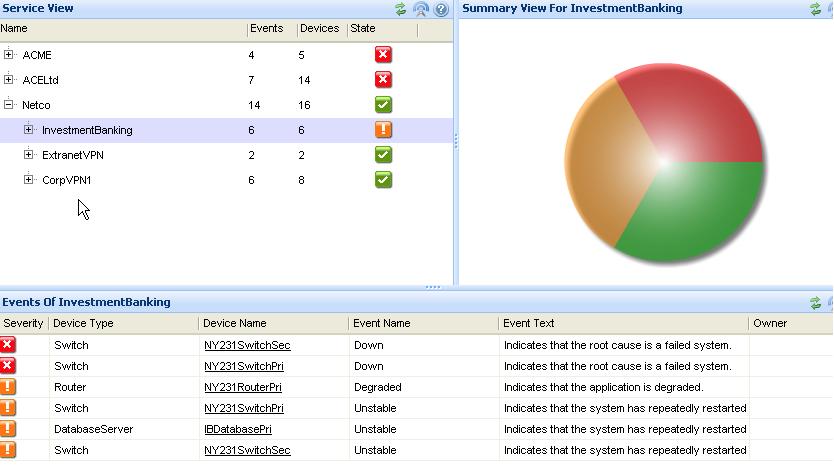

下图是业务系统和信息资源的关联视图,当某业务系统的底层IT支撑发生问题时,可以立刻看到该业务系统出现红色示警并快速、準确定位相关设备和事件。

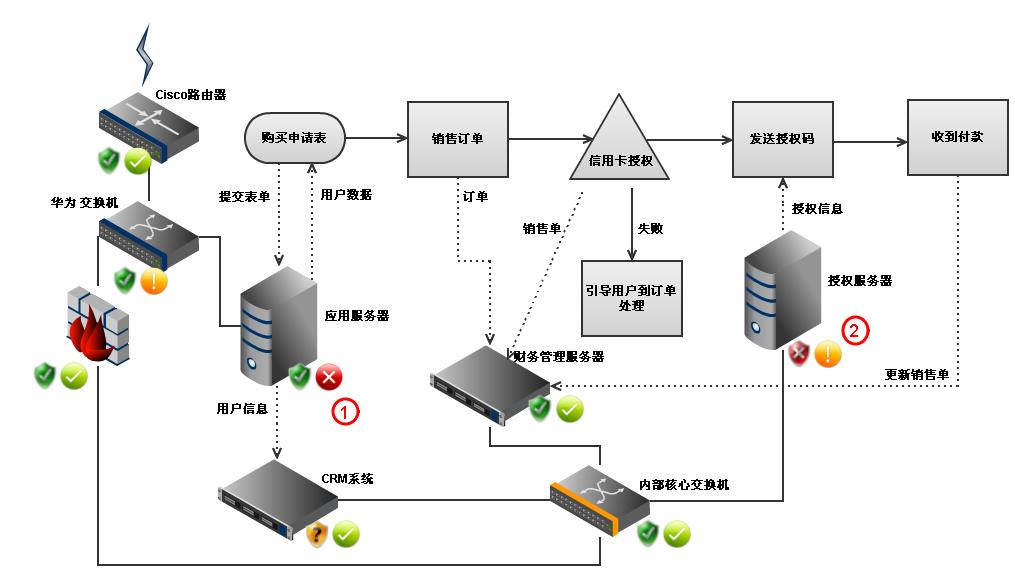

下图是业务流程和信息资源的关联视图,可以準确掌握关键业务流程和IT资源的关联关係,IT资源对业务流程的影响等。

9.2 面向业务的安全管理

目前各银行在信息安全防护方面做了大量卓有成效的工作,主要集中在技术方面的手段,但是整体的信息安全策略建设、全局的安全隐患监测方面相对滞后。

再好的设备,再好的技术,再完备的安全策略如果没有得到有效的执行,那幺这些投入将大打折扣,而且将会给单位带来巨大的安全风险。网路信息安全措施监测就是从全局的角度出发,侦测系统的每个细节,做到防微杜渐,确保全全制度的贯彻、执行,使单位的隐患儘早得到排除,安全事故发生之后有据可查,安全事件的快速排查、定位;安全事件相关责任人的认定,安全隐患提前预警。

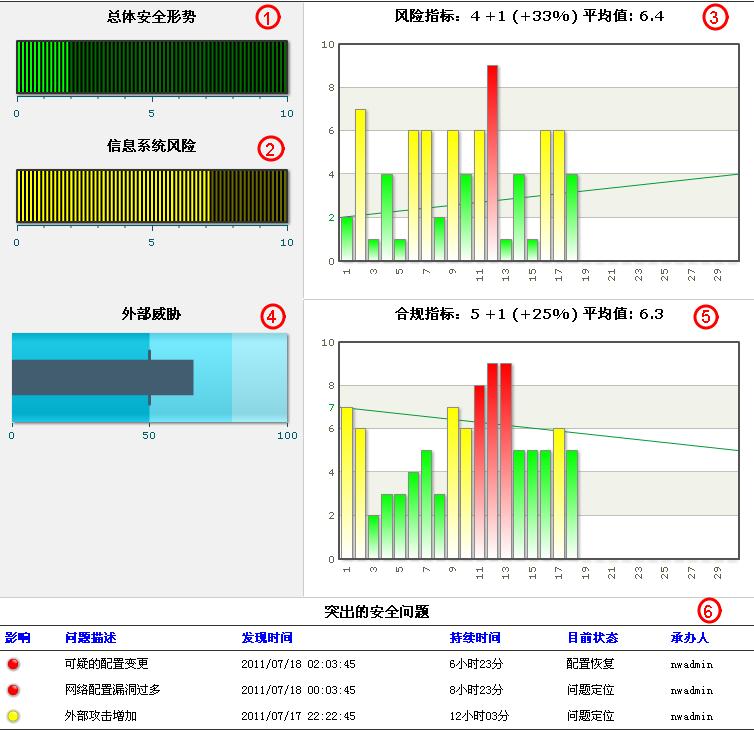

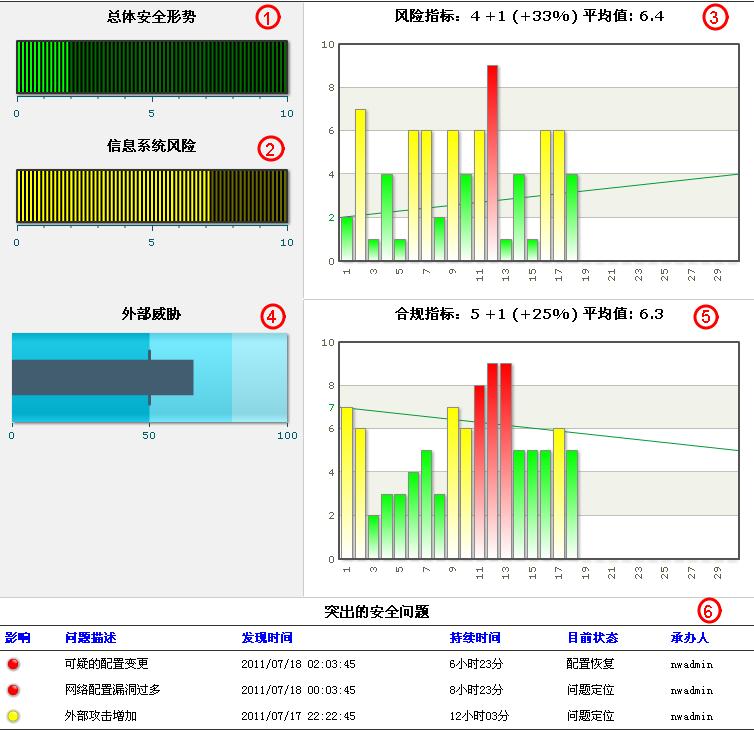

① 总体安全形势

表示企业信息安全的总体形势,当有安全事故发生时,无论是网站被攻破还是一台关键的线上交易路由器宕掉,这里都会体现为红色。

② 信息系统风险

表示企业关键信息系统或资产的风险情况,一般情况下应一直为绿色,一旦出现黄色或红色,就必须立即採取行动予以消除。这里的企业关键信息系统或资产可以是产品设计图纸,当这些数据被异常拷贝时就应该显示红色。③ 风险指标趋势

显示信息系统风险随时间的变化及趋势。

④ 外部威胁

表示企业面临外部威胁的情况。其中深蓝色表示当前的外部威胁,中蓝色表示年初至今的平均外部威胁,浅蓝色表示本月初至今的平均外部威胁。本例中我们看到当前面临的外部威胁偏高,高于年平均水平,但从本月来看,威胁比本月其它时间要低。

⑤ 合规管理趋势

显示合规执行情况随时间的变化及趋势。

⑥ 突出的安全问题

列出当前需要在公司层面予以关注的安全问题。

9.3 综合行为审计

对银行的IT管理人员、业务人员、外包服务公司员工,在什幺时间做过什幺事情,是否有违规或违法操作,是否触及敏感数据;是否影响了系统的运行。是否满足行业监管规定等进行準确、及时、可持续的核查。如右图所示,通过综合行为审计,可及时掌握合规状态,按照行业监管规则、安全管理国际标準或银行内部规範,能够及时掌握合规执行情况,定位违规行为和人员。

发现违规行为或外部威胁后,可以通过操作行为时序图,在大範围、长时间和海量数据中,快速筛选、标注和定位操作行为记录,查看什幺时间、什幺人员、进行了什幺操作和涉及的信息资源及其操作结果等详细信息。

使用者产品及解决方案

国外典型用户有:

Union Bank | 美国联合银行 | 银行 |

Mellon | 纽约梅隆银行 | 银行 |

Amsouth Bank | 美国南部银行 | 银行 |

Discover Finanacial Services | Discover信用卡 | 银行 |

JPMorgan Chase | 摩根大通银行 | 银行 |

Merrill Lynch | 美林 | 证券 |

Goldman Sachs | 高盛 | 证券 |

NASDAQ | 纳斯达克交易市场 | 证券 |

Federated Insurance | 联合保险 | 保险 |

Aegon | 荷兰全球保险集团 | 保险 |

Capitol Insuracne Companies | Capitol保险集团 | 保险 |

FARMERS | FARMERS车险 | 保险 |

Alcatel-Lucent | 阿尔卡特朗讯 | 电信 |

British Telecom | 英国电信 | 电信 |

Orange | Orange通讯 | 电信 |

ATMB | 法意隧道 | 交通 |

Autostrade per l'italia | 义大利公路网 | 交通 |

SUEZ | 苏伊士核能 | 交通、能源 |

DukeUniversity | 杜克大学 | 教育 |

Miami-Dade Courty Public Schools | 迈阿密戴德学区 | 教育 |

StandfordUniversity | 史丹福大学 | 教育 |

JCPenney | JCPenney百货 | 零售 |

SaraLee | 莎莉百货 | 零售 |

WALMART | 沃尔玛 | 零售 |

Chevron | 雪佛龙 | 能源 |

FPL | 佛罗里达电力 | 能源 |

Koch Industries Inc | 科氏工业有限公司 | 能源 |

CocaCola | 可口可乐 | 食品 |

RedBull | 红牛 | 食品 |

BC hydro | 温哥华水电局 | 水务 |

SRP Centennial | 盐河水利 | 水务 |

Procter&Gamble | 宝洁 | 消费品 |

BlueCross BlueShield Association | 美国蓝十字和蓝盾协会 | 医疗 |

Genentech | 基因泰克生物技术公司 | 医疗 |

Mayo | 梅约临床和医疗中心 | 医疗 |

MERCK | 默沙东 | 医疗 |

Disney | 迪斯尼 | 娱乐、出版 |

AT&T | 美国电话电报公司 | 製造 |

Chubb | 集宝安保 | 製造 |

Lockheed Martin | 洛克希德马丁 | 製造 |

MOTOROLA | 摩托罗拉 | 製造 |

TRW Automotive | 美国天合汽车集团 | 製造 |

XEROX | 施乐 | 製造 |

Synopsys | 新思科技 | 製造(半导体) |

MATTEL | 美泰玩具 | 製造、零售 |