bash漏洞是控制Linux计算机命令提示符的软体中存在的漏洞。

bash是一个为GNU计画编写的Unix shell。它的名字是一系列缩写:Bourne-Again SHell ,Bourne shell是一个早期的重要shell,由史蒂夫·伯恩在1978年前后编写,并同Version 7 Unix一起发布。

网路安全专家警告称,开源软体Linux中一个频繁使用的片段“Bash”,发现存在安全漏洞,其对计算机用户造成的威胁可能要超过2014年4月爆出的“心脏出血”(Heartbleed)漏洞。

背景

网路安全专家警告称,开源软体Linux中一个频繁使用的片段“Bash”,发现存在安全漏洞,其对计算机用户造成的威胁可能要超过2014年4月爆出的“心脏出血”(Heartbleed)漏洞。

漏洞原理

Bash是用于控制Linux计算机命令提示符的软体。网路安全专家表示,黑客可以利用Bash中的一个安全漏洞,对目标计算机系统进行完全控制。

网路安全公司Trail of Bits的执行长丹·吉多(Dan Guido)指出:“与Heartbleed”相比,后者只允许黑客窥探计算机,但不会让黑客获得计算机的控制权。”他说:“利用Bash漏洞的方法也简单得多,你可以直接剪下和贴上一行软体代码,就能取得很好的效果。”

吉多还表示,他正考虑将自己公司非必要的伺服器断网,以保护他们不会受到Bash漏洞的攻击,直到他能够修补这一漏洞为止。

网路安全公司Rapid7的工程经理托德·比尔兹利(Tod Beardsley)则警告称,Bash漏洞的严重程度被评为10级,意味着它具有最大的影响力,而其利用的难度被评为“低”级,意味着黑客比较容易地利用其发动网路攻击。

比尔兹利称:“利用这个漏洞,攻击者可能会接管计算机的整个作业系统,得以访问机密信息,并对系统进行更改等等。任何人的计算机系统,如果使用了Bash软体,都需要立即打上补丁。”

修複方式

A - centos系统

yum clean allyum makecacheyum -y update bash

如果是centos系统只要运行上面简单的脚本就可以。

B - Ubuntu系统

B - Ubuntu系统

apt-get updateapt-get -y install --only-upgrade bash

C - debian系统

如果是7.5 64位 && 32位环境运行

如果是7.5 64位 && 32位环境运行

apt-get updateapt-get -y install --only-upgrade bash

漏洞体验

合天网安实验室发布了bash漏洞的体验实验,破壳漏洞实验共有三个步骤:

步骤一:判断test.cgi是否存在bash解析漏洞;

步骤二:实现反弹shell;

步骤三:依据对漏洞的分析,如果让你临时修补这个漏洞你会在源码中过滤掉哪些参数。

最终通过该实验了解Bash解析漏洞形成的原因,掌握基本的漏洞利用及使用方法,并能够给出加固方案。

漏洞测试

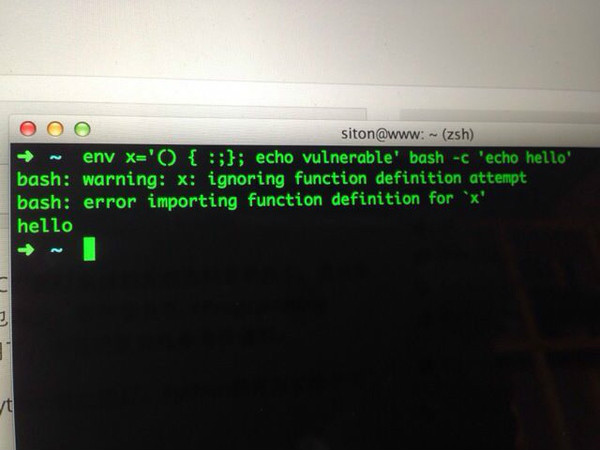

BASH爆出来一个远程代码执行的bash漏洞CVE-2014-6271。

BASH除了可以将shell变数导出为环境变数,还可以将shell函式导出为环境变数!当前版本的bash通过以函式名作为环境变数名,以“(){”开头的字串作为环境变数的值来将函式定义导出为环境变数。

BASH除了可以将shell变数导出为环境变数,还可以将shell函式导出为环境变数!当前版本的bash通过以函式名作为环境变数名,以“(){”开头的字串作为环境变数的值来将函式定义导出为环境变数。

此次爆出的bash 漏洞在于BASH处理这样的“函式环境变数”的时候,并没有以函式结尾“}”为结束,而是一直执行其后的shell命令!例如

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

如果返回

vulnerable

this is a test

这样的结果的话,请儘快升级

vulnerable

this is a test

这样的结果的话,请儘快升级

相关新闻

“Heartbleed”是开源加密软体OpenSSL中的一个安全漏洞,于2014年4月被发现。

由于全球三分之二的网站使用了OpenSSL,“Heartbleed”漏洞让数千万人的数据处于危险状态。这也迫使数十家科技公司发布安全补丁,以堵塞数百种使用了OpenSSL的产品中存在的安全漏洞。

2014年9月25日,外媒曝出一个广泛存在于主流作业系统的漏洞bash,该漏洞会影响到Redhat、CentOS、Ubuntu、Debian、Fedora 、AmazonLinux、OS X 10.10等平台,预计影响範围和纵深程度都可能匹敌或者超过今年4月发现的“心脏流血”(Heartbleed)漏洞。